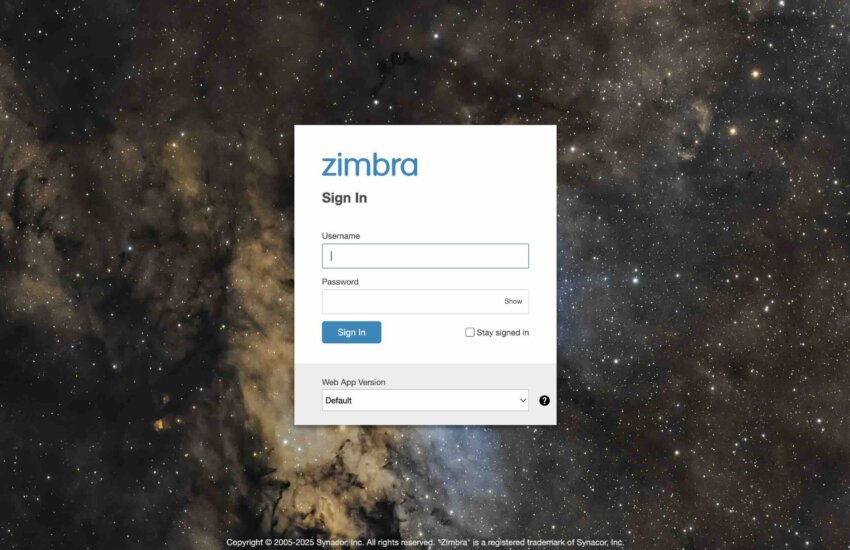

Solved: Mengatasi Masalah Email Klien Setelah update Patch Zimbra

Beberapa hari yang lalu, Zimbra mengeluarkan patch terbaru untuk Zimbra 8.8.15, Zimbra 9 dan Zimbra Daffodil 10.0.2. Tidak lama setelah patch rilis, Team Excellent segera melakukan patching pada email server yang digunakan di lingkungan internal Excellent maupun email server klien.

Proses patching berjalan lancar. Semua services running dan webmail dapat diakses dengan baik. Namun kendala muncul bagi pengguna email klien. Khususnya email klien Outlook versi 2013 ke bawah. Khususnya pada bagian incoming email POPs atau IMAPs.

Kendala tersebut sepertinya dikarenakan adanya update OpenSSL dari versi 1.x.x menjadi versi 3.0.9. Dimana minimum TLS yang disupport adalah TLS 1.2 agar mendukung FIPS. Mulai dari versi patch ini juga, FIPS akan diaktifkan secara default.

Jika masih ingin menggunakan TLS di bawah versi 1.2 agar akses dari email klien Outlook versi 2013 ke bawah normal, maka dapat melakukan tahapan berikut

Warning: Cara ini sangat tidak dianjurkan untuk alasan keamanan. Direkomendasikan agar melakukan update email klien yang digunakan agar mendukung TLS 1.2 ke atas.

# Cara 1 : Menambahkan SECLEVEL pada zimbraReverseProxySSLCiphers

Cek Cipher yang sedang digunakan

zmprov gcf zimbraReverseProxySSLCiphers

Berikut contoh tampilan pada Zimbra yang saya gunakan

zimbraReverseProxySSLCiphers: ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128:AES256:TLS_AES_256_GCM_SHA384:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4

Tambahkan tulisan “:@SECLEVEL=0” pada bagian paling akhir

zmprov mcf zimbraReverseProxySSLCiphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128:AES256:TLS_AES_256_GCM_SHA384:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4:@SECLEVEL=0'

Restart service Zimbra Proxy

zmproxyctl restart

Jika restart services proxy masih belum memberikan efek, coba restart services Zimbra full (zmcontrol restart)

# Cara 2 : Menambahkan konfigurasi pada file openssl.cnf

Nonaktifkan FIPS provider

cd /opt/zimbra/common/etc/ssl cp openssl-source.cnf openssl.cnf

Buka file openssl.cnf

vi /opt/zimbra/common/etc/ssl/openssl.cnf

Tambahkan baris berikut pada baris paling bawah

SECLEVEL=0 [openssl_init] ssl_conf = ssl_sect [ssl_sect] system_default = system_default_sect [system_default_sect] CipherString = DEFAULT:@SECLEVEL=0

Restart service Zimbra Proxy

zmproxyctl restart

Jika restart services proxy masih belum memberikan efek, coba restart services Zimbra full (zmcontrol restart)

Dengan solusi temporer di atas, email klien Outlook versi 2013 ke bawah dapat mengakses Zimbra kembali

Silakan dicoba dan semoga bermanfaat 🙂

Sumber:

– NEW! Patch for Zimbra Daffodil 10.0.2, 9.0.0 Patch-34 & 8.8.15 Patch-41

– Zimbra 8.8.15 Patch-41 released, share your experience